Che cos’è la Cyber Threat Intelligence? Guida introduttiva

Quello della sicurezza informatica è uno scenario in costante evoluzione, caratterizzato dalla crescita e imprevedibilità delle minacce.

Mai come oggi gli hacker hanno la possibilità di progettare minacce sempre più complesse e mirate, in grado di rimanere nascoste all’interno delle infrastrutture IT aziendali.

Le organizzazioni devono adattare le proprie strategie di difesa alla mutevolezza del cyber crime, attraverso strumenti capaci di rilevare in anticipo segnali di compromissione e anomalie prima che si trasformino in attacchi veri e propri.

Qui entra in gioco la tecnica di Cyber Threat Intelligence.

Che cos’è la Cyber Threat Intelligence?

La Cyber Threat Intelligence (CTI) è l’attività attraverso cui un’organizzazione raccoglie, elabora, analizza e utilizza informazioni relative a minacce potenziali o esistenti.

Il suo obiettivo è quello di anticipare, rilevare e rispondere efficacemente agli attacchi attraverso un approccio proattivo.

Per una PMI o una media impresa, dotarsi di una CTI significa passare da una postura reattiva (“ci accorgiamo dell’attacco quando è in corso”) a una più proattiva (“sappiamo cosa può accadere, chi potrebbe attaccarci e come difenderci”).

In questo senso, la CTI è un pilastro strategico della sicurezza informatica moderna.

La differenza tra Threat Data e Threat Intelligence

Threat Data e Threat Intelligence rappresentano due fattori fondamentali nell’ambito del rilevamento delle minacce, ma rappresentano due concetti diversi:

- Threat data è costituita da dati grezzi relativi a minacce: ad esempio indirizzi IP malevoli, hash di file, domini sospetti, log di rete. Senza ulteriore contesto, sono “avvisi” ma non spiegano il «chi», il «perché», il «come».

- Threat intelligence è il risultato dell’analisi, della contestualizzazione e dell’arricchimento di questi dati: trasformare i dati grezzi in conoscenza utile, con contesto, priorità, raccomandazioni operative.

Ad esempio: sapere che un certo hash è associato ad un malware non basta. Sapere che quel malware viene utilizzato da un gruppo APT (Advanced Persistent Threat) che opera nel vostro settore, che ha obiettivi simili ai vostri, e che sfrutta una vulnerabilità non rilevate nella vostra infrastruttura, questo è intelligence.

Questo passaggio è cruciale per evitare di essere sommersi da allarmi non prioritari e per concentrarsi su ciò che davvero conta.

Quali sono le 4 tipologie di Cyber Threat Intelligence?

Nel contesto pratico, le tipologie principali di CTI si distinguono soprattutto per destinatari, profondità, livello di dettaglio e orizzonte temporale.

Di seguito le 4 categorie di Cyber Threat Intelligence:

Technical Intelligence

E’ la più “micro” dal punto di vista tecnico: informazioni dettagliate su malware, exploit, vulnerabilità, firme, hash, domini di comando-controllo. Utile ai team SOC per interventi immediati.

Tactical Intelligence

Riguarda indicatori di compromissione (IoC), tattiche, tecniche e procedure (TTP) degli attaccanti. Mira a migliorare la rilevazione e la risposta nel breve termine.

Operational Intelligence

Analizza le campagne attive, il modus operandi degli attaccanti, le vulnerabilità che stanno sfruttando nel contesto specifico dell’organizzazione o settore, i vettori d’attacco probabili.

Strategic Intelligence

E’ rivolta a decision-maker, management, board: visione d’insieme delle minacce, trend di lungo periodo, impatto business, scenari globali, investimenti in sicurezza.

QuaIi sono i 5 stadi della Cyber Threat Intelligence?

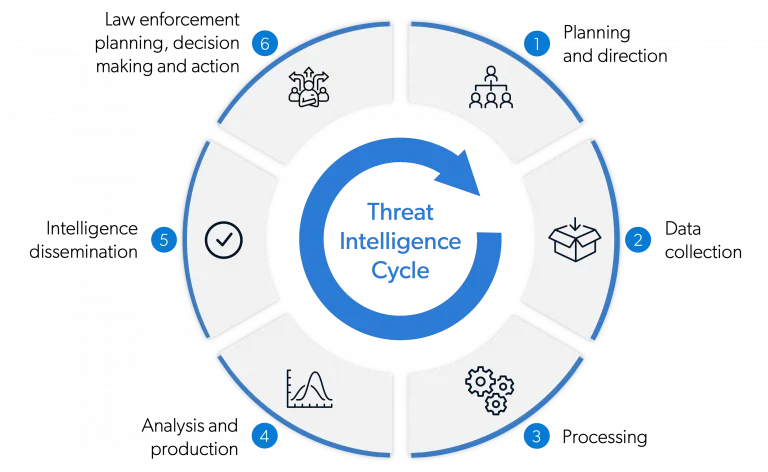

La gestione della CTI può essere vista come un ciclo, una sequenza di fasi che portano dalla definizione dei requisiti all’azione e al miglioramento continuo.

- Pianificazione / Direzione: definire cosa vogliamo comprendere: quali asset sono critici, quali minacce ci riguardano, quali domande dobbiamo rispondere.

- Raccolta / Collection: acquisire dati da fonti interne ed esterne: log, feed di minacce, dark web, OSINT, vulnerabilità note.

- Elaborazione / Processing: organizzare e normalizzare i dati, filtrare rumore, arricchire con contesto, strutturare gli elementi per l’analisi.

- Analisi: trasformare i dati/processati in intelligence: valutazione del “chi”, “perché”, “come”, delle implicazioni per l’organizzazione, definizione delle raccomandazioni.

- Disseminazione / Uso & Feedback: distribuire le intelligence agli stakeholder appropriati (SOC, management, team IT), attuare le azioni suggerite, raccogliere feedback per affinare il programma.

Quali tipi di informazioni sulle minacce esistono?

Nell’ambito della CTI, le informazioni che si raccolgono e si elaborano possono essere classificate in più categorie utili alla protezione dell’azienda.

- Indicatori di compromissione (IoC): indirizzi IP, domini, hash di file, URL, firme malware, utili alla rilevazione tecnica.

- Tattiche, tecniche e procedure (TTP) degli attaccanti: come operano, quali vulnerabilità sfruttano, quali infrastrutture impiegano.

- Profilazione degli attaccanti: gruppi APT, cyber-criminali, insider threat, motivazioni, capacità, obiettivi.

- Vulnerabilità e exploit: quali falle sono attivamente sfruttate, quali contesti aziendali sono più a rischio.

- Trend e scenari di minaccia: evoluzione delle campagne, settori più colpiti, vettori emergenti (Ransomware, Supply-Chain, IoT, Cloud).

- Contesto business/organizzativo: quali asset aziendali sono critici, quale rischio reputazionale o operativo si corre, quali processi aziendali sono target.

Integrando queste tipologie di informazioni, la CTI diventa uno strumento che collega il mondo tecnico alla dimensione business: non solo “blocchiamo un IP malevolo”, ma “questa minaccia può danneggiare la continuità del nostro servizio X e l’immagine aziendale”.

I benefici della Cyber Threat Intelligence

Perché investire in CTI? Ecco alcuni dei vantaggi più rilevanti per PMI e organizzazioni medio-grandi:

- Anticipazione delle minacce: conoscendo le tecniche degli attaccanti e i vettori preferiti, è possibile prepararsi preventivamente, riducendo il tempo di reazione.

- Miglior prioritizzazione dei rischi: grazie all’intelligence, è possibile concentrare risorse su ciò che realmente conta (asset critici, attacchi probabili) anziché disperdere gli sforzi.

- Efficienza operativa del SOC: riduzione dei falsi positivi, miglior triage delle segnalazioni, interventi più mirati.

- Supporto alle decisioni del management: fornendo una visione strategica del rischio cyber, la CTI aiuta CISO/DPO/Account Manager a definire budget, processi e investimenti.

- Integrazione e sinergia con altri processi di sicurezza: vulnerability management, incident response, threat hunting beneficiano dell’attività di intelligence.

- Maggiore resilienza aziendale: in caso di attacco reale, un’organizzazione ben preparata con CTI può mitigare l’impatto, recuperare più rapidamente l’operatività e ridurre i danni alla reputazione.

Cyber Threat intelligence vs Threat Hunting

È utile chiarire come la Cyber Threat Intelligence si distingue e si integra con una attività spesso confusa: la Threat Hunting.

La CTI si occupa principalmente di raccolta, analisi e disseminazione di informazioni sulle minacce esterne o in arrivo: “Cosa c’è là fuori? Chi potrebbe attaccarci? Quali vettori utilizza?”.

Il Threat Hunting è invece un’attività proattiva all’interno dell’organizzazione: gli analisti cercano attivamente segnali di compromissione, anomalie, comportamenti sospetti che potrebbero sfuggire agli strumenti automatici.

CTI fornisce la “mappa” (chi, cosa, dove, come), threat hunting fa la “ricerca sul campo” (se c’è qualcuno già dentro, nascosto).

Queste due attività si integrano a vicenda: una buona intelligence alimenta la Threat Hunting con contesto, TTP, situazioni note, mentre la Threat Hunting restituisce dati interni che arricchiscono l’intelligence.

Cyber Threat Intelligence Feed di SGBox

All’interno del modulo SIEM di SGBox, una componente distintiva risiede nei Threat Intelligence Feed.

Questi feed sono flussi di dati e analisi curati, specificamente orientati alle esigenze delle PMI e dei mercati italiani, che includono:

- Indicazioni tempestive su IoC (Indicator of Compromission), TTP e gruppi attaccanti rilevanti per il settore dell’azienda cliente.

- Contestualizzazione in ambito normativo (es. GDPR, NIS2), utile per raggiungere la conformità alle normative.

- Rapporti strategici che supportano il management nella visione del rischio cyber e nella pianificazione degli investimenti.

- Integrazione con SOC/MSP gestiti da SGBox, per trasformare l’intelligence in azione operativa.

- Modalità fruibili (report, alert, dashboard) progettate per facilitare la comprensione da parte di IT Manager e Account Manager non specialisti.

Grazie a questa soluzione, SGBox consente alle piccole e medie imprese di accedere a livello proattivo a una CTI che altrimenti sarebbe difficile da implementare internamente, sia per costi sia per competenze.